-

VPN接続パターンを参考に、東西リージョン間を接続するためのカスタマーゲートウェイを設定し、両リージョン間のVPNコネクションを設定する

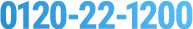

【応用編】リージョン間接続パターン:拠点間VPNゲートウェイ

拠点間VPNゲートウェイを利用して、東西リージョン間をVPN接続するパターンです。

解決したい課題/要求事項

-

FJcloud-Vの別リージョンをバックアップ環境やDRとして検討する場合、直接インターネット経由で接続するのはセキュリティに課題があるため、セキュアに接続したい

解決パターン

-

FJcloud-Vのリージョン間を拠点間VPNゲートウェイを利用して、セキュアに接続する

実装

-

拠点間VPNゲートウェイを利用して、別リージョン間をVPN接続可能

※プライベートLANの利用が必須

補足

-

本パターンは、インターネット経由となるが通信経路がIPSecで秘匿されるため、通信文自体の暗号化を意識しなくても、通信の秘匿性を高めることができる

-

グローバルIPアドレスを利用しないサーバーでプライベートLANのNICにIPアドレスを付与する際は以下の方法で設定可能

-

コンソール を利用してログインしOS上でIPアドレスを設定する

-

Linux系サーバーのrootパスワードが未設定であれば、シングルユーザーモードでログインしてパスワードを設定可能

クラウドユーザーガイド(コンピューティング:シングルユーザーモードでのログイン手順)

-

-

-

共通グローバルネットワーク、共通プライベートネットワークの仕様は クラウド技術仕様/制限値(ネットワーク:共通ネットワーク)を参照する

注意点

-

インターネット経由となるため、通信速度の考慮が必要となる

-

拠点間VPNゲートウェイを利用したVPN通信は、ネットワーク転送量の対象となる

-

FJcloud-V自体にDR機能は存在しない

-

DR対策をする場合は、本クラウドデザインパターン等を参考にFJcloud-Vの機能/サービスや他社製品などを組み合わせることで構築が可能

-

本パターンの構成要素

本パターンを実現するためのサービス構成要素例は以下表の通りです。

サービス名 |

タイプ |

用途 |

数量 |

備考 |

|---|---|---|---|---|

c2-medium |

- |

2 |

- |

|

グローバルIPアドレスを利用しない |

2 |

- |

||

- |

サーバー、拠点間VPNゲートウェイ用 |

4 |

- |

|

高速フラッシュドライブ[A/B] 100GB |

サーバー用 |

2 |

A/Bいずれでも可 |

|

- |

- |

2 |

- |

|

vpngw.small |

ゾーン間接続用 |

2 |

- |

経路設定

IPsec接続(本パターン)の場合

本パターンを実現するための経路設定例、補足情報を記載

-

経路設定例は本パターンを実装する際の例となる

-

実装の際は、その他の要件等を考慮して設定が必要

-

-

サーバー:Eで以下の経路を設定

デスティネーション

ターゲット

備考

プライベートLAN:w1のCIDR

拠点間VPNゲートウェイ:EのプライベートLAN:e1と接続されるネットワークのIPアドレス

サーバー:Wへの通信

-

サーバー:Wで以下の経路を設定

デスティネーション

ターゲット

備考

プライベートLAN:e1のCIDR

拠点間VPNゲートウェイ:wのプライベートLAN:w1と接続されるネットワークのIPアドレス

サーバー:Eへの通信

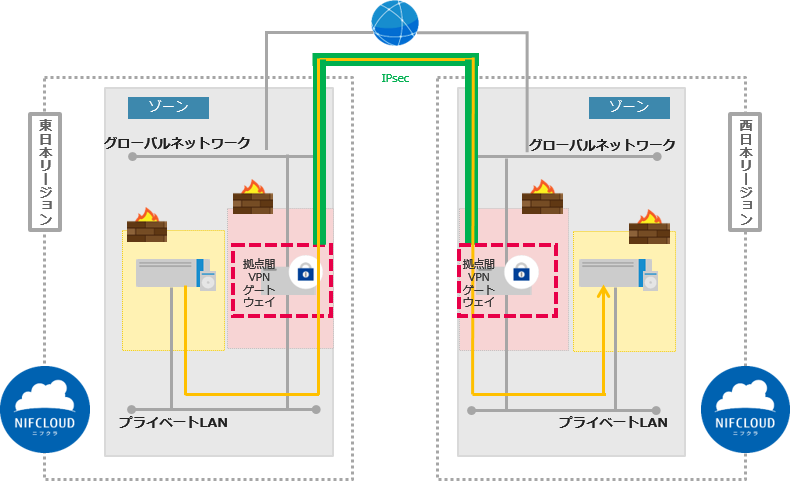

IPsec VTI、L2TPv3/IPsec接続の場合

-

その他拠点間VPNゲートウェイで接続可能な「IPsec VTI」、「L2TPv3/IPsec」それぞれ接続した場合の経路設定例を記載する

- 経路設定例(IPsec VTI)

-

-

拠点間VPNゲートウェイを用いて経路設定が必要な構成を例示し、経路設定例を記載する

-

実装の際は、その他の要件等を考慮して設定が必要

-

-

拠点間VPNゲートウェイ間は「IPsec VTI」で接続する

-

拠点間VPNゲートウェイ:Wのルートテーブルに以下の経路を設定

デスティネーション

ターゲット

目的

プライベートLAN:w2のCIDR

西日本リージョンのルーターでプライベートLAN:w1に接続されているネットワークのIPアドレス

サーバー:Wへの通信

-

拠点間VPNゲートウェイ:Eのルートテーブルに以下の経路を設定

デスティネーション

ターゲット

目的

プライベートLAN:w2のCIDR

西日本リージョンのルーターでプライベートLAN:w1に接続されているネットワークのIPアドレス

サーバー:Wへの通信

-

西日本リージョンのルーターのルートテーブルに以下の経路を設定

デスティネーション

ターゲット

目的

プライベートLAN:e1のCIDR

拠点間VPNゲートウェイ:WのプライベートLAN:w1と接続されるネットワークのIPアドレス

サーバー:Eへの通信

-

サーバー:Eで以下の経路を設定

デスティネーション

ターゲット

備考

プライベートLAN:w2のCIDR

拠点間VPNゲートウェイ:EのプライベートLAN:e1と接続されるネットワークのIPアドレス

サーバー:Wへの通信

プライベートLAN:w1のCIDR

拠点間VPNゲートウェイ:EのプライベートLAN:e1と接続されるネットワークのIPアドレス

西日本リージョンのルーターへ直接通信が必要な場合

-

サーバー:Wで以下の経路を設定

デスティネーション

ターゲット

備考

プライベートLAN:w1のCIDR

西日本リージョンのルーターでプライベートLAN:w2に接続されているネットワークのIPアドレス

拠点間VPNゲートウェイWへ直接通信が必要な場合

プライベートLAN:e1のCIDR

西日本リージョンのルーターでプライベートLAN:w2に接続されているネットワークのIPアドレス

サーバー:Eへの通信

-

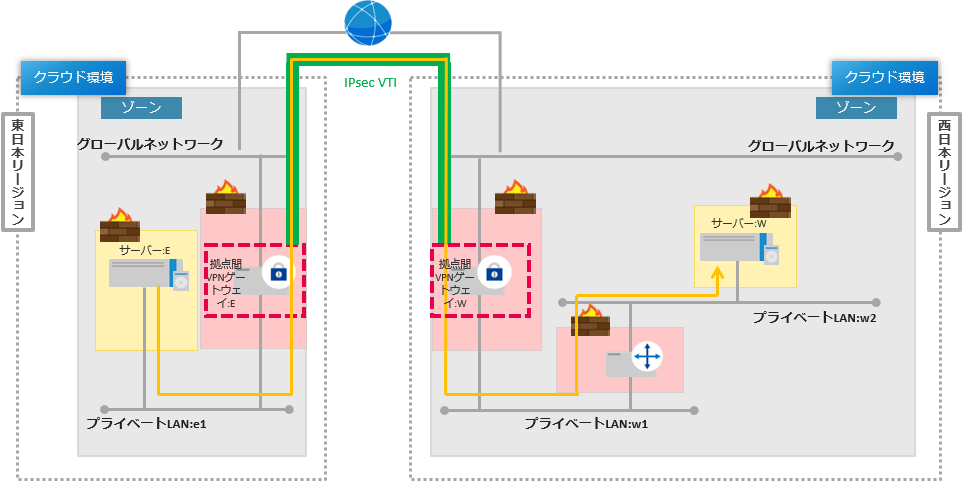

- 経路設定例(L2TPv3/IPsec)

-

-

拠点間VPNゲートウェイを用いて経路設定が必要な構成を例示し、経路設定例を記載する

-

実装の際は、その他の要件等を考慮して設定が必要

-

-

拠点間VPNゲートウェイ間は「L2TPv3/IPsec」で接続する

-

プライベートLAN:e1とプライベートLAN:w1は同一セグメント

-

-

拠点間VPNゲートウェイ:Wのルートテーブルに以下の経路を設定

-

サーバー:Eで以下の経路を設定

デスティネーション

ターゲット

備考

プライベートLAN:w2のCIDR

西日本リージョンのルーターでプライベートLAN:w1に接続されているネットワークのIPアドレス

サーバー:Wへの通信

-

サーバー:W以下の経路を設定

デスティネーション

ターゲット

備考

プライベートLAN:e1のCIDR

西日本リージョンのルーターでプライベートLAN:w2に接続されているネットワークのIPアドレス

サーバー:Eへの通信

-

terraform サンプル

本パターンについてterraformで作成可能なサンプルが利用できます。

sample-source.zipをダウンロードして利用してください。

本パターンのサンプルは [zipファイル展開先]/terraform/example_code/cdp_vpngw/ を参照してください。