-

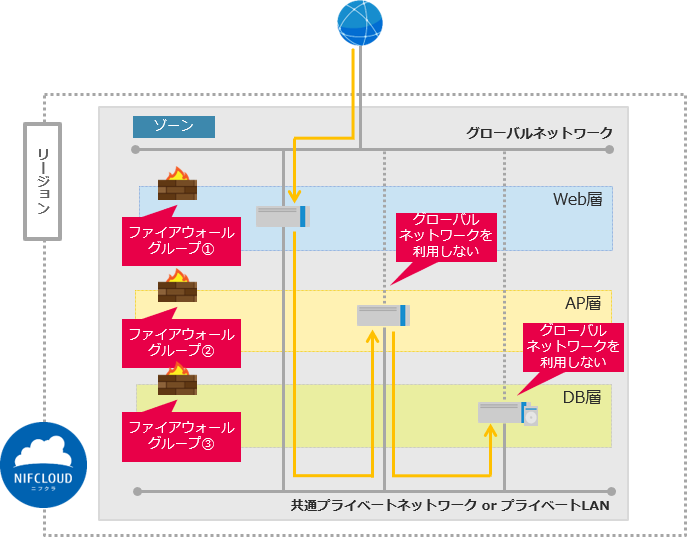

Web層、AP層、DB層別に作成する仮想サーバーに対し適用するファイアウォールグループをそれぞれ作成する

-

AP層のファイアウォールグループ②にはWeb層のファイアウォールグループ①からの通信を許可するルールを設定する

-

DB層のファイアウォールグループ③にはAP層のファイアウォールグループ②からの通信を許可するルールを設定

-

メンテナンスのためサーバーにログインする通信は経路により適切に設定する

-

各層の仮想サーバー作成時に、1で作成したファイアウォールグループを選択し、適用する

-

AP層、DB層の仮想サーバーは、直接インターネット接続させないよう、グローバルNICを外す

【基本編】ファイアウォールグループ活用パターン

ファイアウォールでアクセス制御するパターンです。

解決したい課題/要求事項

-

標準的なWeb、AP、DBシステムにおいて、Web、AP、DB間のセキュリティを担保したい

解決パターン

-

FJcloud-Vで提供しているファイアウォールを利用して用途ごとにファイアウォールグループを作成する

実装

-

FJcloud-Vでは、システムのセキュリティを高める機能として、ファイアウォール機能を提供している

補足

-

FJcloud-Vのファイアウォールグループのルールでは、別のファイアウォールグループの指定が可能

-

これにより、仮想サーバーをファイアウォールで分離し、用途別にアクセスを制限可能

-

-

グローバルIPアドレスを利用しないサーバーでプライベートLANのNICにIPアドレスを付与する際は以下の方法で設定可能

-

コンソール を利用してログインしOS上でIPアドレスを設定する

-

Linux系サーバーのrootパスワードが未設定であれば、シングルユーザーモードでログインしてパスワードを設定可能

クラウドユーザーガイド(コンピューティング:シングルユーザーモードでのログイン手順)

-

-

-

仮想サーバーで共通グローバルネットワークを利用する場合のIPアドレス、デフォルトゲートウェイなどの情報は クラウド技術仕様/制限値(IPアドレス)を参照する

-

共通グローバルネットワーク、共通プライベートネットワークの仕様は クラウド技術仕様/制限値(ネットワーク:共通ネットワーク)を参照する

注意点

-

DB層のサーバーへインターネットから接続できないため、メンテナンスなどでの経路をどうするか検討が必要(コンソールを利用する、拠点間VPNゲートウェイを利用するなど)

本パターンの構成要素

本パターンを実現するためのサービス構成要素例は以下表の通りです。

terraform サンプル

本パターンについてterraformで作成可能なサンプルが利用できます。

sample-source.zipをダウンロードして利用してください。

本パターンのサンプルは [zipファイル展開先]/terraform/example_code/cdp_fw/ を参照してください。